5651 Sayılı Kanun Hotspot Loglama Rehberi

Hotspot LOG kayıtları teknik olarak hangi içeriklerden oluşmalı

5651 nolu yasaya göre ve Türkiye’de yürürlükte bulunan ve BTK – Bilgi Teknolojileri Kurumu’nun talepleri doğrultusunda hotspot hizmeti veren yazılım firmalarının, hotspot sistemlerini kullanan müşterileri için log kayıtlarını teknik olarak hangi içeriklerle ve nasıl oluşturmalı ve saklamalı, hotspot yazılım firması olarak nelere dikkat etmesi lazım.

Bu yazı Soly Hotspot sponsorluğunda ve desteğiyle hazırlanmıştır.

5651 sayılı Kanun ve BTK (Bilgi Teknolojileri ve İletişim Kurumu) düzenlemeleri, Türkiye’de internet hizmeti sunan (otel, kafe, yurt, belediye parkları vb.) işletmeleri “Toplu Kullanım Sağlayıcı” olarak tanımlar.

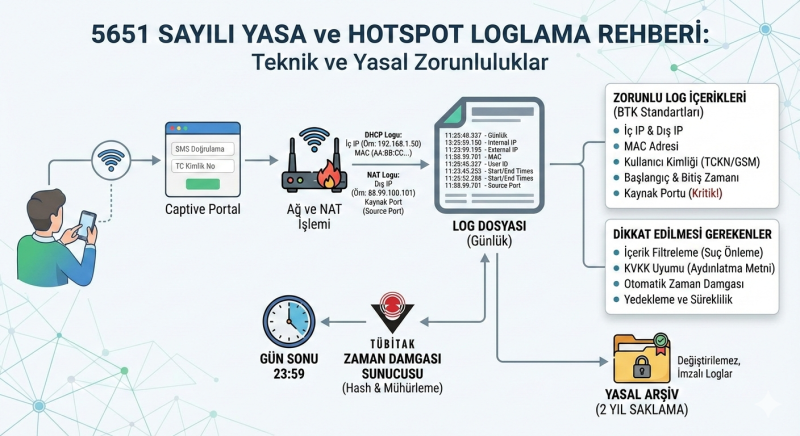

Bir Hotspot yazılım firması olarak, müşterinizin (işletmenin) yasal yükümlülüklerini yerine getirebilmesi için yazılımınızın mimarisini şu üç temel üzerine kurmalısınız: Kimlik Doğrulama, Loglama (Erişim Kaydı) ve Zaman Damgası (Veri Bütünlüğü).

İşte teknik detaylar ve dikkat etmeniz gereken kritik noktalar:

1. Yasal Olarak Kimler Log Tutmalı?

Müşterileriniz kanunen ikiye ayrılır, ancak teknik altyapı gereksinimleri benzerdir:

- Ticari Amaçla İnternet Toplu Kullanım Sağlayıcılar: (Örn: İnternet kafeler)

- Ticari Olmayan İnternet Toplu Kullanım Sağlayıcılar: (Örn: Oteller, restoranlar, şirketler, yurtlar – İnterneti ana hizmet değil, yan hizmet olarak sunanlar).

Sizin yazılımınız, bu işletmelerin “Hangi IP adresini, hangi zaman aralığında, kimin kullandığını” kanıtlayabilir nitelikte olmalıdır.

2. Log Dosyalarında Olması Gereken Teknik İçerikler

BTK standartlarına göre, oluşturduğunuz log dosyası (genellikle DHCP ve Web erişim loglarının kombinasyonu) şu verileri kesinlikle içermelidir:

| Veri Alanı | Açıklama ve Teknik Gereksinim |

| İç IP (Private IP) | Kullanıcıya yerel ağda atanan IP adresi (Örn: 192.168.1.50). |

| Dış IP (Public IP) | İnternete çıkış yapılan gerçek (WAN) IP adresi. |

| MAC Adresi | Kullanıcının cihazının fiziksel adresi (Örn: AA:BB:CC:11:22:33). |

| Kullanıcı Kimlik Bilgisi | T.C. Kimlik No, Pasaport No veya SMS ile doğrulanmış GSM numarası. |

| Başlangıç Zamanı | Oturumun başladığı tarih ve saat (Gün/Ay/Yıl Saat:Dakika:Saniye formatında). |

| Bitiş Zamanı | Oturumun bittiği tarih ve saat. |

| Hedef IP ve Port | (Opsiyonel ama önerilir) Kullanıcının eriştiği hedef sunucu IP’si. |

| Kaynak Portu (Source Port) | (Çok Kritik) NAT yapıldığı için, kullanıcının o an dışarıya hangi port üzerinden çıktığı bilgisi. |

Önemli Not (NAT ve Port Meselesi): Bir işletmenin tek bir dış IP’si (Örn: 88.99.100.101) olabilir ama içeride 100 müşteri vardır. Bir suç işlendiğinde savcılık “Bu IP’den suç işlendi” der. Hangi müşterinin o IP’yi kullandığını bulabilmek için Dış IP + Port eşleşmesi şarttır. Yazılımınızın NAT loglarını doğru işlemesi gerekir.

3. Logların Oluşturulması ve Saklanması (Format ve Süreç)

Logların sadece metin dosyası olarak durması yeterli değildir. Yasal geçerlilik için “değiştirilemez” olması gerekir.

A. Format

- Loglar genellikle BTK’nın belirlediği formatta (genellikle text tabanlı, belirli ayraçlarla ayrılmış) veya syslog formatında toplanmalıdır.

- Dosya Adlandırma: Genellikle

LOG_IPADRESI_TARIH.logformatı kullanılır.

B. Zaman Damgası (Time Stamping)

Bu işin en kritik kısmıdır. Log dosyaları günlük olarak kapatılmalı ve dosyaların “Hash” değeri alınarak zaman damgası ile imzalanmalıdır.

- Sistem, o günün loglarını (00:00 – 23:59) tek bir dosyada toplar.

- Dosyanın MD5 veya SHA değeri hesaplanır.

- Bu değer, yetkili bir Zaman Damgası Sunucusu’ndan (E-İmza sağlayıcıları veya TÜBİTAK gibi) alınan zaman damgası ile mühürlenir.

- Bu işlem, dosyanın o tarihten sonra değiştirilmediğini kanıtlar. BTK’nın ücretsiz dağıttığı “IP Log İmzalayıcı” yazılımı bu işi manuel yapar, ancak sizin yazılımınız bunu otomatik yapmalıdır.

C. Saklama Süresi

- Oluşturulan log dosyaları kendi sisteminizde veya müşterinin yerel sunucusunda 2 yıl (24 ay) süreyle saklanmalıdır.

- Eski yönetmeliklerde bu süre 1 yıldı, ancak güncel uygulamalarda 2 yıla göre hareket etmek en güvenli yoldur.

4. Hotspot Yazılım Firması Olarak Dikkat Etmeniz Gerekenler

Yazılım geliştirme sürecinde şu özelliklere öncelik vermelisiniz:

1. Kimlik Doğrulama Entegrasyonları (Captive Portal)

Yazılımınız şu doğrulama yöntemlerini hatasız desteklemelidir:

- SMS Doğrulama: GSM numarasını kaydedip SMS ile şifre gönderme.

- T.C. Kimlik Doğrulama (NVI): Nüfus ve Vatandaşlık İşleri (NVİ) API’sine bağlanıp Ad, Soyad, Doğum Yılı ve TCKN’yi anlık doğrulama.

- Yabancı Uyruklular: Pasaport numarası ile giriş (Genellikle otel entegrasyonu gerektirir).

2. İçerik Filtreleme (Zorunluluk)

5651 sayılı yasa, konusu suç oluşturan içeriklere erişimi önleyici tedbirler alınmasını ister. Yazılımınızda veya entegre donanımınızda “Aile Koruma Profili” benzeri bir web filtresi olmalı, yasaklı sitelere (pornografi, terör, bahis vb.) erişim engellenmelidir.

3. KVKK (Kişisel Verilerin Korunması) Uyumu

- Log tutarken “Kullanıcının girdiği web sitelerinin içeriğini” veya “WhatsApp mesajlarını” kaydetmemelisiniz. Sadece “Kim, Ne Zaman, Hangi IP’den, Nereye Bağlandı” bilgisini tutmalısınız.

- Aydınlatma metnini Captive Portal giriş ekranında kullanıcıya onaylatmalısınız.

4. Otomasyon ve Yedekleme

- Zaman damgası alma işlemi başarısız olursa (internet kesintisi vb.), yazılımınız tekrar denemeli ve admini uyarmalıdır.

- İmzalanmamış log dosyası yasal delil niteliği taşımaz.

Özet İş Akışı

- Kullanıcı Bağlanır: Captive Portal’a yönlendirilir.

- Kimlik Doğrulanır: SMS veya TCKN ile giriş yapılır.

- Oturum Açılır: DHCP bir iç IP atar. Yazılım bu anı (T1), MAC adresini, TCKN’yi ve atanan IP’yi kaydeder.

- İnternet Trafiği: Kullanıcı internete çıkarken Firewall/Router üzerinden geçer. Yazılım, NAT işlemindeki Kaynak Port (Source Port) bilgisini loglar.

- Gün Sonu: Saat 23:59:59’da o günün dosyası kapatılır.

- İmzalama: Dosya hash’lenir ve zaman damgası vurulur.

- Arşiv: İmzalı dosya saklanır.

Sizin için bir sonraki adım: Kullandığınız yazılımınızın şu an ürettiği ham log formatını inceleyerek, yukarıdaki bilgiler ışığında inceleyip, talep edilenleri teknik olarak karşılayıp, karşılamadığını kontrol etmeniz.

Bu yazı Soly Hotspot sponsorluğunda ve desteğiyle hazırlanmıştır.

Soly Hotspot ve Log Kayıt Sistemi detaylı bilgi için: https://solyhotspot.com/