Konteyner Güvenliğini Asla Hafife Alma (Container Security)

Konteyner kavramı ilk olarak 1970’lerde Unix V7’nin geliştirilmesiyle tanıtıldı. 2001 yılında, Jacques Gélinas’ın VServer projesi “tek bir kutu üzerinde yüksek derecede bağımsızlık ve güvenlik ile birkaç genel amaçlı Linux sunucusunun çalıştırılmasına” izin verdi. 2006 yılında Google’ın süreç kapsayıcılarıyla ana akım haline geldiler ve yalnızca 12 yıl sonra BT liderlerinin üçte ikisi, iş yüklerini sanal makinelerden kapsayıcılara taşımanın şirketlerinin geleceği için bir öncelik olduğunu belirtti.

Konteynırlaştırmanın sayısız avantajı vardır: daha düşük maliyetler, daha yüksek performans ve geniş spektrumlu uygulama kullanılabilirliği. İçsel, varsayılan bir avantaj güvenliktir . Kapsayıcıya alınmış bir ortamdaki hem Docker güvenliği hem de Kubernetes güvenlik protokolleri sağlam olsa da, riskler mevcuttur. Bunları görmezden gelmek kolaydır ve BT liderlerinin çoğu zaman neredeyse retorik bir şekilde “Konteyner güvenliği nedir?” Ancak, güvenli bir kapsayıcı ortam geliştirmek, riski anlamayı ve sektördeki en iyi uygulamaları benimsemeyi gerektirir.

Dünyamız giderek artan sayıda konteynerlere geçiş yapmaya devam ettikçe, gittikçe daha fazla siyah şapka aktivitesinin hedefi olacaklar. Docker, Kubernetes veya her ikisini birden kullanıyor olsanız da, şimdi sağlam güvenlik uygulamaları oluşturmak, şirketinizi sektörle birlikte gelişmeye ve eğrinin bir adım önüne geçmeye ayarlayacaktır.

En büyük konteyner güvenlik riskleri ve zorlukları

Kapsayıcıların kendi içinde güvenlik yüksektir ve en önemli güvenlik açıkları, etkin örneklerin dışındadır. Bunlar, güvenlik çabalarına öncelik vermeniz gereken üç alandır.

Güvenlik Açığı 1: Kapsayıcı görüntüleri

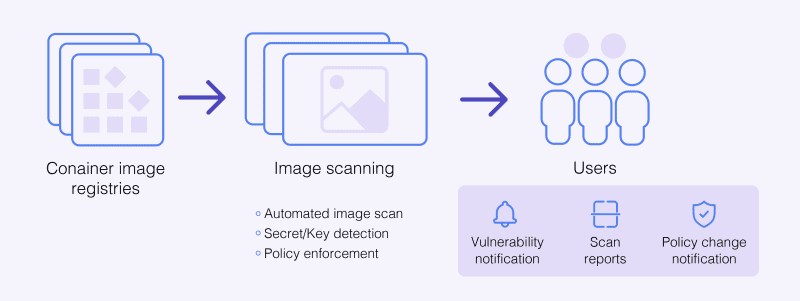

Bir görüntü yürütüldüğünde, geliştirici yürütülebilir yazılım paketlerini bir depodan çeker ve bozuk olup olmadıklarını veya herhangi bir tehdit içerip içermediklerini kontrol etmeden çalıştırır. Depolar, güncel olmayan veya yanlış yapılandırılmış görüntüler içerebilir ve bu da saldırılara karşı güvenlik açıklarını artırır. Bozulmuş olabilirler ve bunları çalıştırmak diğer kapları kirletebilir. Saldırganlar, sistem düzeyinde erişim elde edebilir ve diğer kullanıcı sistemlerinde kötü amaçlı kapsayıcılar oluşturabilir.

Uygun görüntü güvenliğinin sağlanması, kapsayıcılarınızdaki tüm görüntülerin kaynağının doğrulanmasıyla başlar. Bu, şirket içinde geliştirilen görüntüleri içerir, çünkü özelleştirilmiş görüntüler bile genellikle bir miktar üçüncü taraf kodu kullanılarak oluşturulur. SecOps mühendisleri, güvenilir kaynaklar listesi oluşturmalı ve ardından sistemlerinizde yalnızca güvenilir, güncel görüntülerin kullanılabilmesini sağlamak için otomatik kontroller geliştirmelidir. İmza kimlik doğrulama yazılımı, bu uygulamanın önemli bir parçasıdır.

Güvenlik Açığı # 2: Erişim kontrolü

Erişim kontrolü, herhangi bir ağın çok önemli bir parçasıdır, ancak kapsayıcılarla çalışırken unutulması kolay olabilir. Buradaki iki ana vektör, süper kullanıcı hesabı uzlaşma olasılığı ve modası geçmiş erişim kontrol listeleri olup, yöneticilere ve artık belirli alanlara erişememesi gereken kullanıcılara izin verir. Birincisi, süper kullanıcı erişimi çok sık kullanıldığında sıklıkla karşılaşılır: “tanrı” hesapları ne kadar yaygın olursa, hesap kimlik bilgilerinin tehlikeye girme riski o kadar artar. Erişim kontrol listeleri düzenli olarak temizlenmediğinde ve eski çalışanlar ve satıcılar iptal edilmiş olması gereken izinleri koruduğunda, ikinci vektör aracılığıyla riskler ortaya çıkar.

Uygun izinlerle uygun şekilde ayrılmış bir yönetici ve kullanıcı şeması oluşturmak temeldir. Süper kullanıcı hesaplarına mümkün olduğunca nadiren erişilmeli, kullanıcı adı ve şifre ihtiyaç duyulana kadar kasada kilitli olmalıdır. Genel bir kural olarak, bu “tanrı izinlerinin” aylık olarak bile kullanıldığını görürseniz, muhtemelen çok sıktır. Ayrıca, izinlerin gerektiği şekilde verildiğinden ve iptal edildiğinden ve güncel tutulduğundan emin olmak için erişim kontrol listelerini rutin olarak her hafta veya iki haftada bir temizlemelisiniz.

Güvenlik Açığı 3: Ana bilgisayar ortamı

Kapsayıcı güvenliğini göz önünde bulundururken düşüncemizi kapsayıcıların kendileriyle sınırlamak kolaydır, ancak ana bilgisayar ortamında daha büyük güvenlik açıkları oluşur. Kapsayıcıların çalıştığı sistemlerin güvenliğini sağlamadaki başarısızlık, en sağlam konteyner güvenlik protokollerinin bile engelleyemeyeceği önemli riskler ortaya çıkarabilir.

Kabul etmeniz gereken bir uygulama, kritik olmayan tüm yerel hizmetleri ana bilgisayardan kaldırmaktır; bu, kullanıcıların ana bilgisayara erişmek için kapsayıcılardan kendilerinin geçmesini gerektirir. Bu, konteynır arka plan programındaki kontrolü birleştirir ve potansiyel saldırı yüzeyinizi önemli ölçüde azaltır. Proxy sunucuları kullanıyorsanız, bu özellikle önemlidir, çünkü bir saldırgan konteyner güvenlik kontrollerini atlamak için bir proxy kullanabilir.

Etkili konteyner güvenliğine ulaşmak için en iyi uygulamalar

1. Bir güvenlik açığı değerlendirme süreci yürüterek ve sistemlerinizdeki belirli sorunları gidermek için harekete geçerek başlamalısınız . Bundan sonra, genel kapsayıcı güvenliğini daha da güçlendirmek için aşağıda belirtilen en iyi Docker uygulamalarını ve Kubernetes en iyi uygulamalarını uygulamayı düşünün.

2. Hem aktif konteynerlerin hem de görüntü havuzlarının rutin otomatik taramalarının gerçekleştirilmesi çok önemlidir. Yetkilendirme, denetim ve davranış profili oluşturma gibi süreçler otomatikleştirilebilir, bu da anormal davranışları erken tespit edip hızlı bir şekilde çözmenize olanak tanır. Saldırıya uğrama sorunu “eğer” değil, “ne zaman” meselesi değildir ve sorunun hemen farkına varmak ve çözmek hem Kubernetes hem de Docker konteyner güvenliği için temeldir.

3. Bilinçaltında, genellikle erişim kontrolü kavramını yalnızca kullanıcılara havale ederiz, ancak kapsayıcı erişimini unutamayız. Düzgün erişimi, sistem kaynakları için kapları yapılandırılması ve Çekirdek gereksinimleri düşman faaliyetinin potansiyel kapsamını sınırlama açısından önemlidir. Bu erişim politikalarının düzenli olarak gözden geçirilmesi, herhangi bir saldırının kapsayıcılar arasında hızla yayılmasını önlemeye yardımcı olabilir. Kontrol grupları ve ad alanları, konteyner güvenliği için öncelikler olmalıdır.

4. Geliştiriciler, konteyner güvenliğini zayıflatan kötü alışkanlıklara düşebilirler. Tanım gereği, bir konteyner hafif olmalı ve yalnızca kısa süreler için kullanılmalıdır . Bir denetim yapmak ve onlara daha çok sunucu gibi davranan geliştiriciler bulmak alışılmadık bir şey değildir: düzenli olarak dosya eklemek ve yalnızca düzenli aralıklarla güncellemek. Kapsayıcıların bir seferde haftalarca veya aylarca güncellenmediği örnekleri bulabilirsiniz. Hem Kubernetes hem de Docker, çok sayıda küçük konteyner kullanmak için tasarlanmıştır; bunu tersine çevirmek ve az sayıda büyük konteyner kullanmak güvenlik tasarımlarını zayıflatır.

5. İndirdiğiniz herhangi bir görüntünün imzalarını doğrulamak ve bunların güvenilir kaynaklardan gelmelerini sağlamak için katı prosedürler uygulayın . Bu süreci otomatikleştirmek için çok sayıda tarama aracı mevcuttur, ancak başarılırsa, bunun gerçekleşmesini sağlamak tartışılamaz bir öncelik olmalıdır.

6. Sürekli olarak güncellenen en az ayrıcalıklı kullanıcı erişim politikasını benimsemek hayati önem taşır ve bir kuruluşun boyutu arttıkça denetimler ve güncellemeler daha sık yapılmalıdır. Yöneticiler bile yalnızca yetkili oldukları alanlara erişebilmeli ve artan erişim ihtiyacı, kapsamı içinde açıkça tanımlanmalı ve süresi sınırlı olmalıdır. Satıcı erişimini yönetmek, gereksiz güvenlik açıklarının ortaya çıkmasını önlemek için daha da önemlidir.

Konteyner güvenliği hakkında son düşünceler

Konteynerler esnektir, sağlamdır ve güvenli olacak şekilde tasarlanmıştır. Bununla birlikte, bu içsel güvenlik belirli varsayımlarla gelir ve bir zincir gibi, yalnızca en zayıf halkası kadar güçlüdür. Ana bilgisayar sistemi, söz konusu işletim sistemi aracılığıyla gerçekleştirilebilecek saldırılara karşı güçlendirilmelidir. Görüntüler doğrulanmalı, doğrulanmalı ve havuzlar güncel tutulmalıdır. Geliştiriciler, kapsayıcıları kullanılmak üzere tasarlandıkları şekilde kullanmalı ve erişim sınırlandırılmalı ve güncel tutulmalıdır. İşletim sırasında, sistemler, görüntü havuzları ve kapsayıcıların kendileri, anormal etkinlik için rutin olarak taranmalıdır.

Güvenlik açıklarınızı değerlendirmek ve ele almak, güvenli bir ortam oluşturmaya yönelik mükemmel bir ilk adımdır. Hangisini kullanıyor olursanız olun, Kubernetes ve Docker güvenliğinin en iyi uygulamaları benzer mekanizmalar gerektirir ve nasıl çalıştıklarını tamamlayıcı niteliktedir. Burada verdiğimiz ipuçları, saldırı yüzeyinizi sınırlandırmak ve güvenlik ihlallerini önlemek için uzun bir yol kat edecektir.