Windows RDP Sunucuları, DDoS Saldırılarını Artırmak İçin Kötüye Kullanılıyor

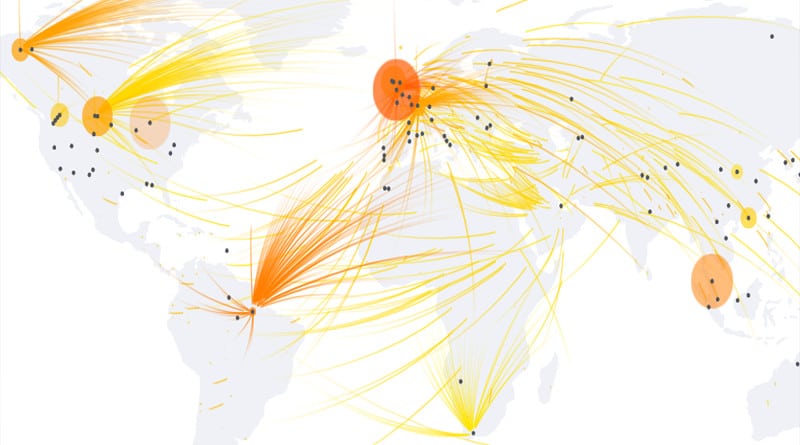

3389 numaralı UDP bağlantı noktası üzerinde çalışan Windows RDP sunucuları, DDoS botnet’lerinde tuzağa düşebilir ve kurban ağlarına yönelik gereksiz trafiği geri döndürmek ve artırmak için kötüye kullanılabilir.

Güvenlik firması Netscout Salı günü yaptığı bir uyarıda, siber suç çetelerinin DDoS saldırılarının bir parçası olarak gereksiz trafiği geri döndürmek ve artırmak için Windows Uzak Masaüstü Protokolü (RDP) sistemlerini kötüye kullandığını söyledi.

Tüm RDP sunucuları kötüye kullanılamaz, ancak yalnızca RDP kimlik doğrulamasının standart 3389 numaralı TCP bağlantı noktası üzerindeki 3389 numaralı UDP bağlantı noktasında da etkinleştirildiği sistemler bu durumda etkilenir.

Netscout, saldırganların bir DDoS saldırısının hedefine yansıyacak olan RDP sunucularının UDP bağlantı noktalarına hatalı biçimlendirilmiş UDP paketleri gönderebileceğini, boyut olarak büyütülmüş ve gereksiz trafiğin hedefin sistemine çarpmasıyla sonuçlanabileceğini söyledi.

Bu, güvenlik araştırmacılarının DDoS büyütme faktörü olarak adlandırdığı şeydir ve sınırlı kaynaklara erişimi olan saldırganların, internete maruz kalan sistemlerin yardımıyla gereksiz trafiği artırarak büyük ölçekli DDoS saldırıları başlatmasına izin verir.

RDP durumunda Netscout, saldırganların birkaç bayt gönderip “sürekli olarak 1.260 bayt uzunluğunda” “saldırı paketleri” oluşturduğu büyütme faktörünün 85.9 olduğunu söyledi.

85.9 faktör, RDP’yi Jenkins sunucuları (~ 100), DNS (179’a kadar), WS-Discovery (300-500), NTP (~ 550) ve Memcached gibi DDoS amplifikasyon vektörlerinin en üst kademesine koyar. ~ 50.000).

RDP SUNUCULARI ZATEN GERÇEK DÜNYA SALDIRILARI İÇİN KÖTÜYE KULLANILDI

Ancak kötü haber, büyütme faktörü ile bitmiyor. Netscout, tehdit aktörlerinin de şu anda ağır bir şekilde istismar edilen bu yeni vektörü öğrendiklerini söyledi.

“Daha yeni DDoS saldırı vektörlerinde rutin olarak olduğu gibi, ısmarlama DDoS saldırı altyapısına erişime sahip gelişmiş saldırganların ilk istihdam döneminden sonra, RDP yansıtma / büyütme silah haline getirilmiş ve sözde booter / Araştırmacılar, DDoS kiralama hizmetlerini genel saldırgan nüfusunun erişebileceği bir yere yerleştiriyor, “dedi.

Netscout şimdi, internette açıkta kalan RDP sunucularını çalıştıran sistem yöneticilerinden, savunmasız sistemlerle kimlerin etkileşime girebileceğini sınırlamak için sistemleri çevrimdışına almalarını, bunları eşdeğer TCP bağlantı noktasına geçirmelerini veya RDP sunucularını VPN’lerin arkasına koymalarını istiyor.

Şu anda Netscout, çevrimiçi olarak açığa çıkan ve 3389 UDP bağlantı noktasında çalışan 33.000’den fazla RDP sunucusu algıladığını söyledi.

Aralık 2018’den bu yana beş yeni DDoS amplifikasyon kaynağı gün ışığına çıktı.

Bunlar; Kısıtlı Uygulama Protokolü (CoAP) , Web Hizmetleri Dinamik Keşfi (WS-DD) protokolü, Apple Uzaktan Yönetim Hizmeti (ARMS) , Jenkins sunucuları ve Citrix ağ geçitlerini içerir.

FBI’a göre, ilk dördü gerçek dünyadaki saldırılarda istismar edildi.

Makalenin Kaynağı: https://www.zdnet.com/article/windows-rdp-servers-are-being-abused-to-amplify-ddos-attacks/